Reading Time: 1 minutes

РўЁIDсЂ«СИЇТЋ┤тљѕсЂїУхисЂЊсѓІС╗ЋухёсЂ┐сЂФсЂцсЂёсЂд

РўЁті╣ујЄсЂ«УЅ»сЂёТБџтЇИу«АуљєсЂФсЂцсЂёсЂд

уггС║їт╝Й№╝џActive DirectoryсЂ«т┐ЁУдЂТђДсђљMicrosoftсЂ«MVPУДБУфг№╝ЂActive DirectoryсЂ«сЃЈсѓдсЃёсЃ╝УфГТюгсђЉ

уггСИЅт╝Й№╝џMicrosoft 365№╝ѕТЌДуД░№╝џOffice365№╝ЅсЂесЂ»сђљMicrosoftсЂ«MVPУДБУфг№╝ЂMicrosoft 365сЂ«Т┤╗ућеУАЊсђЉ

уггтЏЏт╝Й№╝џсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝сЂ«сѓбсѓ»сѓ╗сѓ╣Уе▒тЈ»сђљMicrosoftсЂ«MVPУДБУфг№╝ЂсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝у«АуљєсЂ«сЂёсѓЇсЂ»сѓњтГдсЂХсђЉ

ТюгсѓисЃфсЃ╝сѓ║сЂДсЂ»сђЂСИђУ▓ФсЂЌсЂдсђїТ║љТ│ЅIDсђЇсѓњУхиуѓ╣сЂФсЂЌсЂЪС╗ќсЂ«сѓисѓ╣сЃєсЃасЂесЂ«тљїТюЪсЃ╗жђБТљ║сЂ«т┐ЁУдЂТђДсЂесђЂIDу«Ауљєсѓисѓ╣сЃєсЃасѓњтѕЕућесЂЌсЂЪСИђтЁЃуџёсЂфIDу«АуљєсЂФсЂцсЂёсЂдУДБУфгсЂЌсЂдсЂЇсЂЙсЂЌсЂЪсђѓС╗ітЏъсЂ»сЂЊсЂЊсЂЙсЂДсЂ«тєЁт«╣сѓњСИђт║дсЂісЂЋсѓЅсЂёсЂЌсЂЪсЂєсЂѕсЂДсђЂТ║љТ│ЅIDсЂеIDу«Ауљєсѓисѓ╣сЃєсЃажќЊсЂДУхисЂЊсѓІСИЇТЋ┤тљѕсЂ«тЈ»УЃйТђДсЂесђЂСИЇТЋ┤тљѕсЂ«ТћЙуй«сЂФсѓѕсЂБсЂдСИЇТГБсѓбсѓ»сѓ╗сѓ╣сЂФсЂцсЂфсЂїсѓЅсЂфсЂёжЂІућесЂФсЂцсЂёсЂдУДБУфгсЂЌсЂЙсЂЎсђѓ

РўЁТ║љТ│ЅIDсЂесЂёсЂєУђЃсЂѕТќ╣

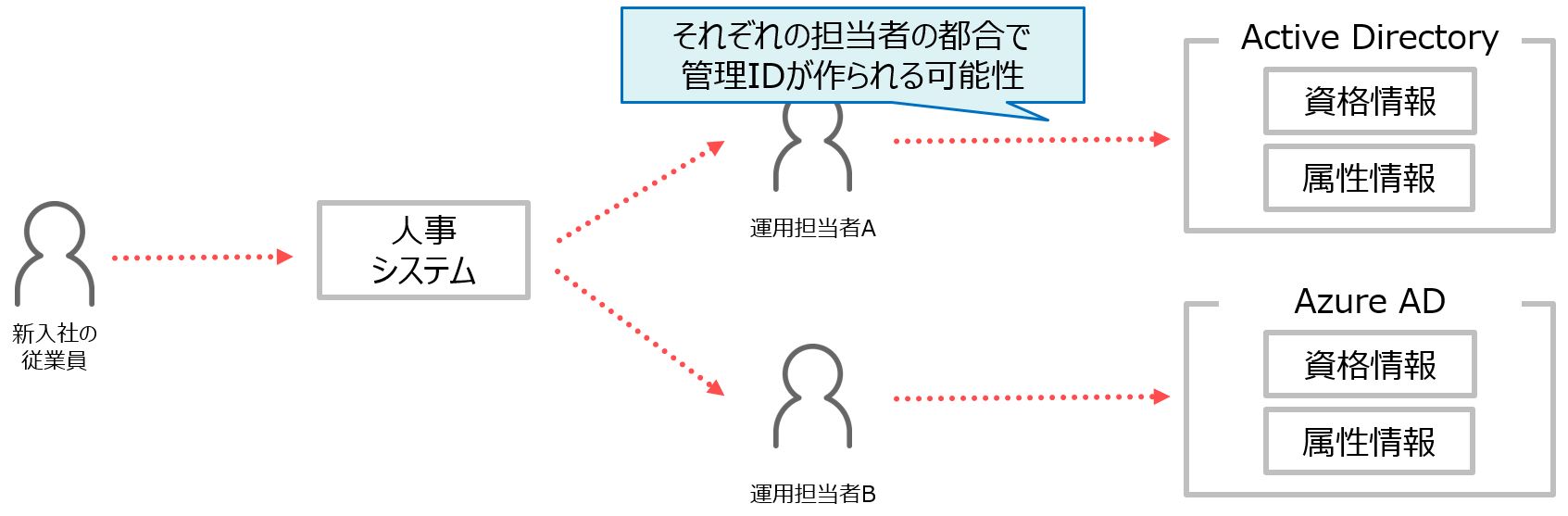

ТГБуцЙтЊАсѓёТ┤ЙжЂБуцЙтЊАсЂфсЂЕсђЂуе«тѕЦсѓњтЋЈсѓЈсЂџтЙЊТЦГтЊАсЂїтЁЦуцЙсЂЌсЂЪта┤тљѕсђЂС║║С║Ісѓисѓ╣сЃєсЃасЂФтЙЊТЦГтЊАсЂ«ТЃЁта▒сѓњуЎ╗жї▓сЂЌсђЂуцЙтєЁсѓисѓ╣сЃєсЃасѓњтѕЕућесЂДсЂЇсѓІсѓѕсЂєсЂФActive DirectoryсЃдсЃ╝сѓХсЃ╝сЂфсЂЕсЂ«IDсЂ«ТЅЋсЂётЄ║сЂЌсѓњУАїсЂёсЂЙсЂЎсђѓсЂЊсЂ«сЂесЂЇсЂФуцЙтєЁсѓисѓ╣сЃєсЃасЂДтѕЕућесЂЎсѓІIDсЂїуЅЕуљєуџёсЂфС║║уЅЕсЂеу┤љсЂЦсЂЈсѓѕсЂєсЂФСйюТѕљсЂЌсЂфсЂёсЂесђЂсЂфсЂютГўтюесЂЎсѓІсЂ«сЂІсѓЈсЂІсѓЅсЂфсЂёIDсЂїСйюсѓЅсѓїсѓІтЈ»УЃйТђДсЂїсЂѓсѓісЂЙсЂЎсђѓт«ЪжџЏсђЂжіђУАїтЈБт║ДсЂДсѓѓсђїKYCсђЇсЂетЉ╝сЂ░сѓїсѓІтј│Та╝сЂфТюгС║║уб║УфЇсѓњУАїсЂёсђЂсЂЮсЂ«сЂєсЂѕсЂДтЈБт║ДжќІУеГсѓњУАїсЂєсѓѕсЂєсђЂуЅЕуљєуџёсЂфС║║уЅЕсЂеID№╝ѕсЂЊсЂ«та┤тљѕсЂ»тЈБт║Д№╝Ѕсѓњу┤љсЂЦсЂЉсЂЪжЂІућесѓњУАїсЂєсЂЊсЂесЂДСИЇТГБтѕЕућесѓњжў▓сЂёсЂДсЂёсЂЙсЂЎсђѓ

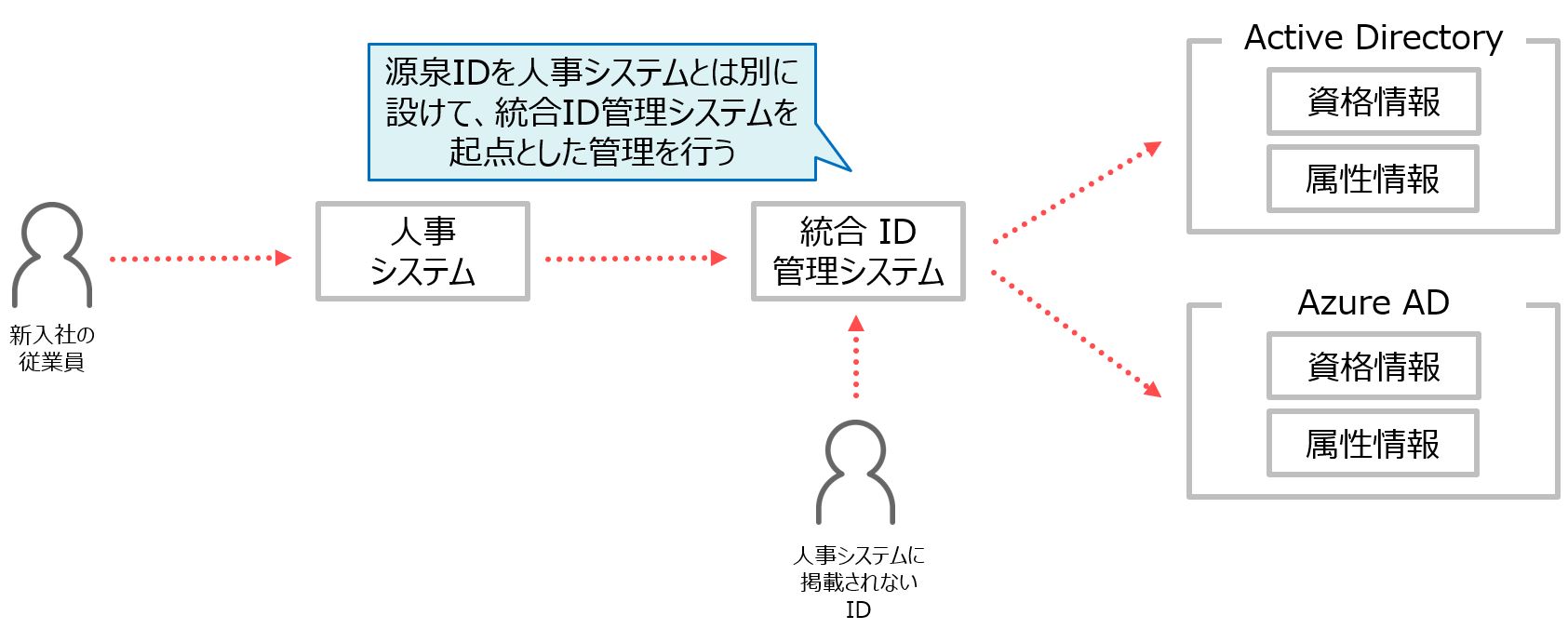

сЂЮсЂ«сЂЪсѓЂсђЂуцЙтєЁсѓисѓ╣сЃєсЃасЂ«IDсѓѓуЅЕуљєуџёсЂфС║║уЅЕсЂеу┤љсЂЦсЂЉсѓІжЂІућесѓњУАїсЂёсЂЪсЂёсЂ«сЂДсЂЎсЂїсђЂуцЙтєЁсЂ«IDу«Ауљєсѓисѓ╣сЃєсЃаУЄфСйЊсѓњСИђтЁЃтїќсЂДсЂЇсЂдсЂёсЂфсЂёС╝ЂТЦГсѓѓтцџсЂёсЂеТђЮсЂёсЂЙсЂЎсђѓсЂЮсЂЊсЂДсђЂсЂЮсѓїсЂъсѓїсЂ«IDу«Ауљєсѓисѓ╣сЃєсЃасЂФуЎ╗жї▓сЂЎсѓІIDсЂ«сђїтцДТюг№╝ѕсЂісЂісѓѓсЂе№╝ЅсђЇсЂесЂфсѓІIDсѓњУеГсЂЉсЂдСИђтЁЃу«АуљєсЂЎсѓІсЂ«сЂДсЂЎсђѓсЂЊсѓїсѓњсђїТ║љТ│ЅIDсђЇсЂетЉ╝сЂ│сЂЙсЂЎсђѓсЂЮсЂЌсЂдсђЂТ║љТ│ЅIDсЂ»т░ѓућесЂ«IDу«Ауљєсѓисѓ╣сЃєсЃасѓњтѕЕућесЂЎсѓІсЂ«сЂДсЂ»сЂфсЂЈсђЂС║║С║Ісѓисѓ╣сЃєсЃасѓњТ║љТ│ЅIDсЂесЂЌсЂдтѕЕућесЂЎсѓїсЂ░сђЂуЅЕуљєуџёсЂфС║║уЅЕсЂесЂ«у┤љсЂЦсЂЉсѓѓсѓ╣сЃасЃ╝сѓ║сЂФсЂДсЂЇсѓІсЂесЂёсЂєУЕ▒сѓњтЅЇтЏъсЂЙсЂДсЂФУАїсЂёсЂЙсЂЌсЂЪсђѓ

РўЁIDсЂ«СИЇТЋ┤тљѕсЂїУхисЂЊсѓІС╗ЋухёсЂ┐

Т║љТ│ЅIDсѓњсѓѓсЂесЂФсЂЌсЂдIDу«Ауљєсѓисѓ╣сЃєсЃасЂ«IDсѓњСИђтЁЃу«АуљєсЂЎсѓІсЂесЂёсЂєУђЃсЂѕТќ╣сЂ»СИђУдІсЂЎсѓІсЂесѓ╣сЃъсЃ╝сЃѕсЂфжЂІућесЂ«сѓѕсЂєсЂФТђЮсЂёсЂЙсЂЎсђѓсЂЌсЂІсЂЌсђЂуЈЙт«ЪсЂФсЂ»УЅ▓сђЁсЂфуљєућ▒сЂДСЙІтцќсЂїуЎ║ућЪсЂЎсѓІсѓѓсЂ«сЂДсЂЎсђѓсЂЊсЂЊсЂДсЂ»СЙІсѓњ3сЂцТїЎсЂњсЂЙсЂЎсђѓ

сЂЙсЂџ1сЂцуЏ«сЂ»сђЂтЇћтіЏС╝џуцЙсЂ«IDсѓњСйюсЂБсЂджЂІућесЂЎсѓІсѓ▒сЃ╝сѓ╣сЂДсЂЎсђѓтЁиСйЊуџёсЂФсЂ»сђЂТ║љТ│ЅIDсЂДсЂѓсѓІС║║С║Ісѓисѓ╣сЃєсЃасЂФуЎ╗жї▓сѓњУАїсѓЈсЂџсЂФсђЂActive DirectoryсЂасЂЉсЂФIDсЂїуЎ╗жї▓сЂЋсѓїсЂдсЂЌсЂЙсЂєжЂІућеТќ╣Т│ЋсЂДсЂЎсђѓсЂЊсЂ«сѓ▒сЃ╝сѓ╣сЂ»сђЂС╗ЦтЅЇсЂ«жђБУ╝ЅсЂДсѓѓСЙІтцќсѓњУфЇсѓЂсЂфсЂёжЂІућесЂФсЂЎсѓІсЂІсђЂС║║С║Ісѓисѓ╣сЃєсЃаС╗ЦтцќсЂ«сЃЄсЃ╝сѓ┐сЃЎсЃ╝сѓ╣сѓњТ║љТ│ЅIDсЂФсЂЎсѓІсЂЊсЂесѓњТцюУејсЂЌсЂдсЂЈсЂасЂЋсЂёсЂеУДБУфгсЂЌсЂЙсЂЌсЂЪсЂїсђЂсЂЮсЂ«сЂЕсЂАсѓЅсѓѓт«ѕсѓЅсѓїсЂфсЂёсЂЊсЂесЂ»Т»ћУ╝ЃуџётцџсЂЈсЂ«С╝ЂТЦГсЂДУдІсѓЅсѓїсѓІтѓЙтљЉсЂДсЂЎсђѓ

2сЂцуЏ«сЂ»сђЂУцЄТЋ░сЂ«IDу«Ауљєсѓисѓ╣сЃєсЃасѓњтѕЕућесЂЎсѓІсЂЊсЂесЂФсѓѕсЂБсЂдУхисЂЊсѓІIDсЂ«СИЇТЋ┤тљѕсЂДсЂЎсђѓСЙІсЂѕсЂ░сђЂActive Directory№╝ѕС╗ЦСИІсђЂAD№╝ЅсЂеAzure Active Directory№╝ѕС╗ЦСИІсђЂAzure AD№╝ЅсѓњтѕЕућесЂЌсЂдсЂёсѓІС╝ЂТЦГсЂ«та┤тљѕсђЂADсЂеAzure ADсЂ«ТДІу»ЅсЃ╗жЂІућесѓњтѕЦсђЁсЂ«ITсЃЎсЃ│сЃђсЃ╝сЂФуЎ║Т│есЂЌсЂдсЂёсѓїсЂ░сђЂтйЊуёХу«АуљєУђЁсЂ»тѕЦсђЁсЂФсЂфсѓісЂЙсЂЎсђѓухљТъюсђЂСИАУђЁжќЊсЂДСИђтЁЃу«АуљєсЂїУАїсѓЈсѓїсЂџсђЂТ║љТ│ЅIDсЂФсѓѓуЎ╗жї▓сЂЋсѓїсЂдсЂёсЂфсЂёIDсЂїСйюсѓЅсѓїсЂдсЂёсЂЈсЂ«сЂДсЂЎсђѓТюђУ┐ЉсЂДсЂ»сѓ»сЃЕсѓдсЃЅIDу«Ауљєсѓисѓ╣сЃєсЃасѓѓOktaсЂеAzure ADсѓњухёсЂ┐тљѕсѓЈсЂЏсѓІсЂфсЂЕсЂ«тцџТ«хТДІТѕљсЂДжЂІућесЂЎсѓІсѓ▒сЃ╝сѓ╣сѓѓтЄ║сЂдсЂЇсЂдсЂёсЂЙсЂЎсЂ«сЂДсђЂсЂЊсЂ«тѓЙтљЉсЂ»сЂЙсЂЎсЂЙсЂЎжАЋУЉЌсЂФсЂфсѓісЂцсЂцсЂѓсѓісЂЙсЂЎсђѓ

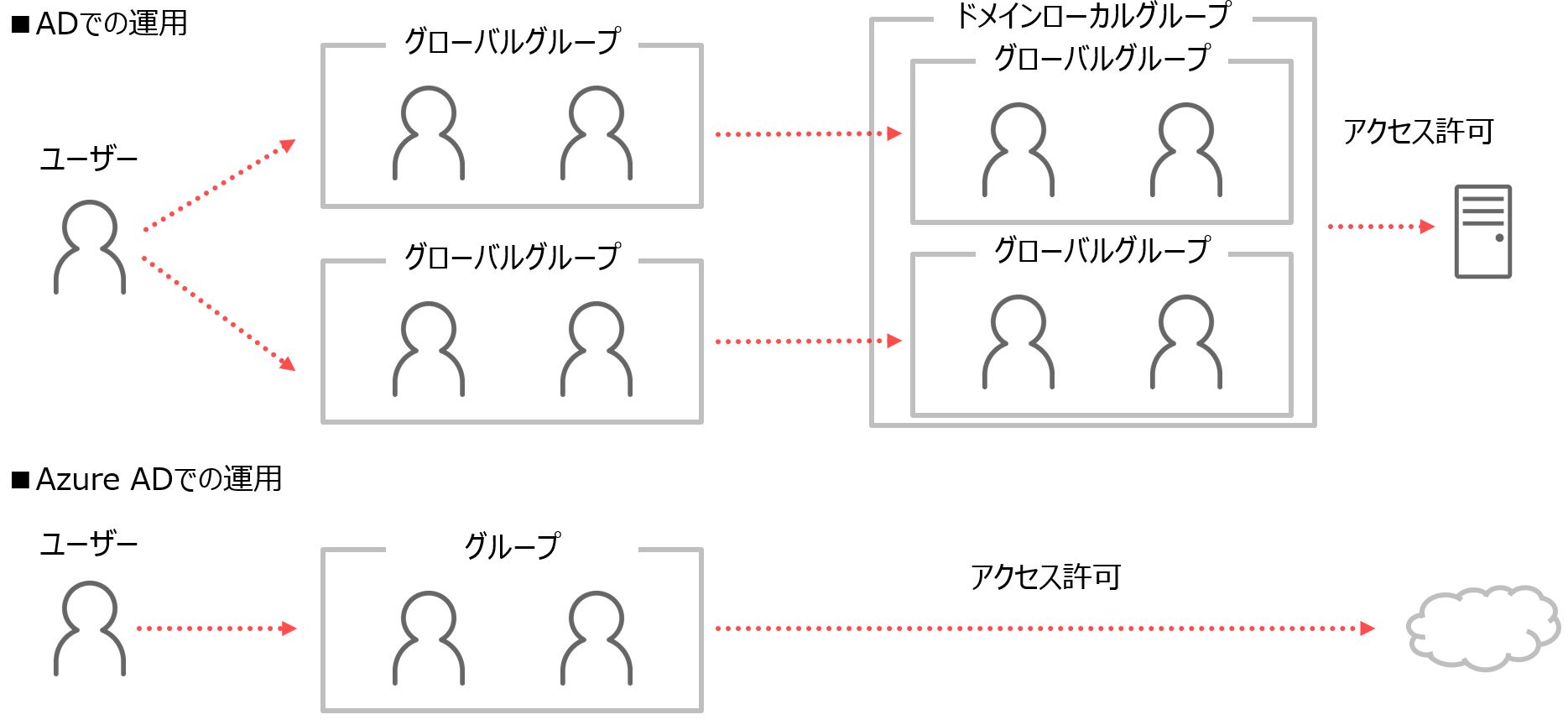

3сЂцуЏ«сЂ»сђЂУцЄТЋ░сЂ«IDу«Ауљєсѓисѓ╣сЃєсЃасѓњтѕЕућесЂЎсѓІсЂЊсЂесЂФсѓѕсЂБсЂдУхисЂЊсѓІсѓ░сЃФсЃ╝сЃЌсЂ«СИЇТЋ┤тљѕсЂДсЂЎсђѓсЂЊсѓїсЂ»уЅ╣сЂФAzure ADсЂДУхисЂЊсѓІсЃЉсѓ┐сЃ╝сЃ│сЂДсЂЎсЂїсђЂADсЂеAzure ADсЂДсѓ░сЃФсЃ╝сЃЌсЂ«у«АуљєсЂїсЃљсЃЕсЃљсЃЕсЂФсЂфсѓІсЂЊсЂесЂДСИЇТЋ┤тљѕсЂїуЎ║ућЪсЂЌсЂЙсЂЎсђѓсЂЮсѓїсЂ»сђЂADсЂДсЂ»сђЂAGDLPТѕдуЋЦсЂеУеђсЂБсЂдIDсѓњсѓ░сЃГсЃ╝сЃљсЃФсѓ░сЃФсЃ╝сЃЌсЂФуЎ╗жї▓сђЂсЂЮсЂЌсЂдсѓ░сЃГсЃ╝сЃљсЃФсѓ░сЃФсЃ╝сЃЌсѓњсЃЅсЃАсѓцсЃ│сЃГсЃ╝сѓФсЃФсѓ░сЃФсЃ╝сЃЌсЂФуЎ╗жї▓сЂЌсђЂсЃЅсЃАсѓцсЃ│сЃГсЃ╝сѓФсЃФсѓ░сЃФсЃ╝сЃЌсЂФсѓбсѓ»сѓ╗сѓ╣Уе▒тЈ»сѓњтЅ▓сѓітйЊсЂдсѓІсЂесЂёсЂєжЂІућесѓњТјетЦесЂЌсЂдсЂёсЂЙсЂЎсђѓсЂЌсЂІсЂЌсђЂAzure ADсЂДсЂ»сђЂсѓ░сЃФсЃ╝сЃЌсЂ«СИГсЂФсѓ░сЃФсЃ╝сЃЌсЂїтљФсЂЙсѓїсѓІсѓѕсЂєсЂфсѓ░сЃФсЃ╝сЃЌсЂФт»ЙсЂЎсѓІсѓбсѓ»сѓ╗сѓ╣Уе▒тЈ»сѓњтЅ▓сѓітйЊсЂдсѓІсЂЊсЂесЂїсЂДсЂЇсЂЙсЂЏсѓЊсђѓухљТъюсђЂсѓ░сЃФсЃ╝сЃЌу«АуљєсЂ»сђЂADсЂеAzure ADсЂДсЂЙсЂБсЂЪсЂЈуЋ░сЂфсѓІжЂІућесЂїТ▒ѓсѓЂсѓЅсѓїсѓІсЂЊсЂесЂФсЂфсѓІсЂ«сЂДсЂЎсђѓ

сЂЊсЂЊсЂЙсЂДсђЂIDсЂ«СИЇТЋ┤тљѕсЂїУхисЂЊсѓІС╗ЋухёсЂ┐сЂФсЂцсЂёсЂдУДБУфгсЂЌсЂЙсЂЌсЂЪсЂїсђЂсЂЊсЂ«тЋЈжАїсЂИсЂ«т»ЙтЄдТќ╣Т│ЋсЂ»СИђтЁЃу«АуљєсЂфсЂЕсЂесЂёсЂєуљєТЃ│УФќсЂДсЂ»сЂфсЂЈсђЂсѓёсЂ»сѓіт«џТюЪуџёсЂфТБџтЇИу«АуљєсѓњсЂЎсѓІсЂ«сЂїуЈЙт«ЪуџёсЂДсЂЎсђѓ

тЁиСйЊуџёсЂФсЂ»сђЂТБџтЇИу«АуљєсЂДУАїсЂєСйюТЦГсЂ»сђЂIDсЂ«Сй┐ућеуіХТ│ЂсЂеСй┐ућеуЏ«уџёсЂ«уб║УфЇсЂДсЂЎсђѓ

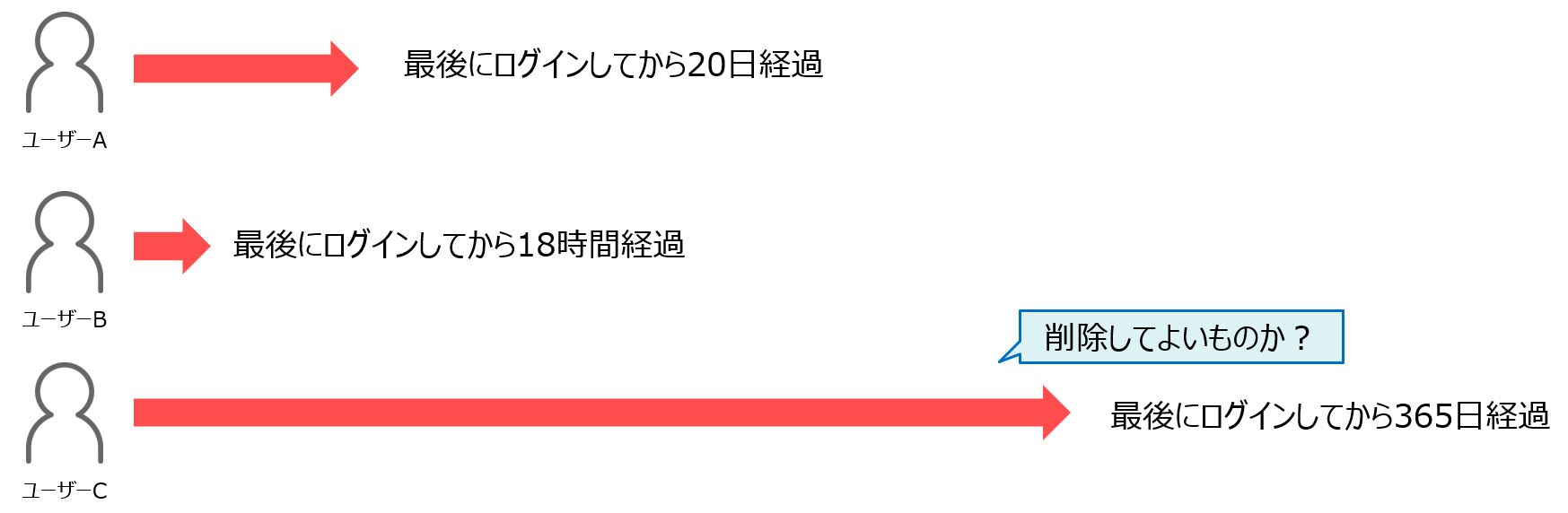

IDсЂ«Сй┐ућеуіХТ│ЂсЂ«уб║УфЇсЂДсЂ»сђЂIDу«Ауљєсѓисѓ╣сЃєсЃасЂ«сЃГсѓ░сѓњтЈѓуЁДсЂЌсЂдТюфСй┐ућесЂфIDсЂїсЂфсЂёсЂІсѓњуб║УфЇсЂЌсЂЙсЂЎсђѓсЂЪсЂасЂЌсђЂ1т╣┤Сй┐сѓЈсѓїсЂдсЂёсЂфсЂёIDсЂїсЂѓсЂБсЂЪта┤тљѕсЂФсѓѓсђЂсЂЮсѓїсЂ»Т░ИжЂасЂФСй┐сѓЈсѓїсЂфсЂёIDсЂДсЂѓсѓІсЂесЂ»жЎљсѓЅсЂџсђЂтЅіжЎцсѓњТЕЪТб░уџёсЂФтѕцТќГсЂДсЂЇсѓІсѓЈсЂЉсЂДсЂ»сЂѓсѓісЂЙсЂЏсѓЊсђѓ

сЂЮсЂ«сЂЪсѓЂсђЂIDу«АуљєУђЁсЂїуЏ«УдќсЂДуб║УфЇсЂЎсѓІсЂЊсЂесЂїт┐ЁУдЂсЂФсЂфсѓісЂЙсЂЎсђѓсЂЊсЂ«сЂесЂЇУф▓жАїсЂФсЂфсѓІсЂ«сЂ»сђЂТюфСй┐ућеIDсЂ«ТюгТЮЦсЂ«тѕЕућеУђЁсЂїсѓЈсЂІсѓЅсЂфсЂёсЂесЂёсЂєуѓ╣сЂДсЂЎсђѓжђџтИИсђЂIDсЂ«тљЇтЅЇсЂФсЂ»тЙЊТЦГтЊАсЂ«тљЇтЅЇсѓёуцЙтЊАуЋфтЈисЂ«сѓѕсЂєсЂфУГўтѕЦтЈ»УЃйсЂфТЃЁта▒сЂїтљФсЂЙсѓїсЂЙсЂЎсђѓсЂЌсЂІсЂЌсђЂуЅ╣т«џсЂ«сѓисѓ╣сЃєсЃасЂ«у«АуљєуЏ«уџёсЂДСйюсѓЅсѓїсЂЪсѓѕсЂєсЂфIDсЂ«та┤тљѕсђЂтйЊС║║сЂЌсЂІсѓЈсЂІсѓЅсЂфсЂёсѓѕсЂєсЂфIDсѓњУеГт«џсЂЌсЂдсЂЌсЂЙсЂєсѓ▒сЃ╝сѓ╣сѓѓсЂѓсѓІсЂЪсѓЂсђЂIDсЂїСй┐сѓЈсѓїсѓІуЏ«уџёсѓњТўјуб║сЂФсЂЎсѓІсѓѕсЂєсЂфжЂІућесѓњТЌЦжаЃсЂІсѓЅУАїсЂєсЂЊсЂесЂїт┐ЁУдЂсЂДсЂЎсђѓ

сЂЮсЂЌсЂдсђЂIDсЂ«Сй┐ућеуЏ«уџёсЂ«уб║УфЇсЂДсЂ»сђЂуЏ«уџёсЂїсѓЈсЂІсѓЅсЂфсЂёIDсЂ«уб║УфЇСйюТЦГсЂ»тю░жЂЊсЂФУЅ▓сђЁсЂфС║║сЂФУЂъсЂёсЂдсЂЙсѓЈсѓІсЂесЂёсЂєжЮбтђњсЂфСйюТЦГсЂДсЂЎсђѓсЂЮсЂ«сЂЪсѓЂсђЂсЂЊсЂєсЂЌсЂЪТЅІжќЊсЂ«сЂІсЂІсѓІСйюТЦГсЂїуЎ║ућЪсЂЌсЂфсЂёсѓѕсЂєсЂФсђЂIDсѓњСйюТѕљсЂЎсѓІТЎѓуѓ╣сЂДтѕЕућеуЏ«уџёсѓњIDсЂ«т▒ъТђДсЂФУеГт«џсЂЎсЂ╣сЂЇсЂфсЂ«сЂДсЂЎсђѓ

РўЁті╣ујЄсЂ«сѓѕсЂёТБџтЇИу«Ауљє

т«џТюЪуџёсЂФУАїсЂєТБџтЇИу«АуљєсЂ»сђЂсЃъсЃ│сЃЉсЃ»сЃ╝сЂїсЂЕсЂєсЂЌсЂдсѓѓт┐ЁУдЂсЂФсЂфсѓІжЮбтђњсЂфСйюТЦГсЂДсЂЎсђѓсЂЮсЂ«сЂЪсѓЂсђЂТБџтЇИу«АуљєсЂ«СйюТЦГсѓњсЂДсЂЇсѓІсЂасЂЉт░ЉсЂфсЂЈсЂЎсѓІсѓѕсЂєсЂфжЂІућесЂїТ▒ѓсѓЂсѓЅсѓїсЂЙсЂЎсђѓ

СЙІсЂѕсЂ░сђЂС║║С║Ісѓисѓ╣сЃєсЃасЂФТ║љТ│ЅIDсѓњУеГсЂЉсѓІжЂІућесЂФсЂЎсѓІсЂесђЂС║║С║Ісѓисѓ╣сЃєсЃасЂФуЎ╗жї▓сЂДсЂЇсЂфсЂёIDсЂїуЎ╗та┤сЂЎсѓІсЂЪсѓЂсЂФСИЇТЋ┤тљѕсЂїУхисЂЊсѓІсЂесЂёсЂєУЕ▒сѓњсЂЌсЂЙсЂЌсЂЪсђѓСИЇТЋ┤тљѕсЂ«уЎ║ућЪсѓњсЂДсЂЇсѓІсЂасЂЉТіЉсЂѕсѓІсЂЪсѓЂсЂФсЂ»сђЂС║║С║Ісѓисѓ╣сЃєсЃасЂІсѓЅADсѓёAzure ADсЂфсЂЕсЂФтљїТюЪсЂЎсѓІсЂ«сЂДсЂ»сЂфсЂЈсђЂсЂЮсЂ«жќЊсЂФсђїух▒тљѕIDу«Ауљєсѓисѓ╣сЃєсЃасђЇсѓњТїЪсѓЊсЂДсђЂС║║С║Ісѓисѓ╣сЃєсЃасЂФуЎ╗жї▓сЂЋсѓїсЂфсЂёIDсѓѓтљѕсѓЈсЂЏсЂду«АуљєсЂДсЂЇсѓІТ║љТ│ЅIDсѓњУеГсЂЉсЂджЂІућесЂЎсѓІсЂ«сЂДсЂЎсђѓсЂЮсЂєсЂЎсѓІсЂЊсЂесЂДсђЂсѓисѓ╣сЃєсЃау«АуљєIDсѓёIDсЂ«тѕЕућеуЏ«уџёсЂфсЂЕсђЂТюгТЮЦС║║С║Ісѓисѓ╣сЃєсЃасЂФТј▓У╝ЅсЂЋсѓїсЂфсЂёсѓѕсЂєсЂфТЃЁта▒сѓѓу«АуљєсЂДсЂЇсђЂТБџтЇИу«АуљєсЂДУАїсЂєсЂ╣сЂЇСйюТЦГсѓњУ╗йТИЏсЂДсЂЇсѓІсЂ«сЂДсЂЎсђѓ

У┐Љт╣┤сђЂADсѓёMicrosoft 365№╝ѕТЌДуД░№╝џOffice 365№╝ЅсЂ«Azure ADсѓњуІЎсЂБсЂЪСИЇТГБсѓбсѓ»сѓ╗сѓ╣сЂїУЕ▒жАїсЂФсЂфсЂБсЂдсЂёсЂЙсЂЎсђѓСИЇТГБсѓбсѓ»сѓ╗сѓ╣сЂ«тјЪтЏасЂФсЂ»ТДўсђЁсЂфУдЂу┤асЂїсЂѓсѓісЂЙсЂЎсЂїсђЂсЂЮсЂ«сЂ▓сЂесЂцсЂФУф░сЂФсѓѓу«АуљєсЂЋсѓїсЂдсЂёсЂфсЂёIDсЂїсЂѓсѓісЂЙсЂЎсђѓсЂЊсЂєсЂЌсЂЪТћЙуй«сЂЋсѓїсЂЪIDсѓњТјњжЎцсЂЌсђЂсѓ╗сѓГсЃЦсѓбсЂфсЃдсЃ╝сѓХсЃ╝сЃЄсЃ╝сѓ┐сЂ«у«АуљєсѓњУАїсЂєсЂФсЂ»сђЂт«џТюЪуџёсЂфТБџтЇИу«АуљєсђЂсЂЮсЂЌсЂдТБџтЇИу«АуљєсЂ«У▓аУЇисѓњСИІсЂњсѓІсѓѕсЂєсЂфС╗ЋухёсЂ┐сѓњТцюУејсЂЎсѓІсЂЊсЂесЂїт┐ЁУдЂсЂфсЂ«сЂДсЂЎсђѓ

Тафт╝ЈС╝џуцЙсѓйсЃЋсѓБсѓбсЃЇсЃЃсЃѕсЃ»сЃ╝сѓ»ТЅђт▒ъсђѓсѓцсЃ│сѓ┐сЃ╝сЃЇсЃЃсЃѕсѓхсЃ╝сЃЊсѓ╣сЃЌсЃГсЃљсѓцсЃђсЂДсЂ«ТЦГтІЎухїжеЊсѓњухїсЂдсђЂ1997т╣┤сѓѕсѓісЃъсѓцсѓ»сЃГсѓйсЃЋсЃѕУфЇт«џсЃѕсЃгсЃ╝сЃісЃ╝сЂесЂЌсЂдсѓцсЃ│сЃЋсЃЕтЪ║уЏцсЂФжќбсѓЈсѓІсЃѕсЃгсЃ╝сЃІсЃ│сѓ░тЁеУѕгсѓњТІЁтйЊсђѓAzure ADсѓњСИГт┐ЃсЂесЂЌсЂЪсЃѕсЃгсЃ╝сЃІсЃ│сѓ░сЂ«уЎ╗тБЄсѓёсЃѕсЃгсЃ╝сЃІсЃ│сѓ░сѓ│сЃ╝сѓ╣сЂ«жќІуЎ║сЂФтЙЊС║ІсЂЎсѓІсЂасЂЉсЂДсЂфсЂЈсђЂсЃќсЃГсѓ░уГЅсЂ«сѓ│сЃЪсЃЦсЃІсЃєсѓБТ┤╗тІЋсѓѓУЕЋСЙАсЂЋсѓїсђЂ2006т╣┤сЂІсѓЅAzure AD/Microsoft 365сЂ«тѕєжЄјсЂФсЂісЂЉсѓІMicrosoft MVPсѓњ15т╣┤жђБуХџсЂДтЈЌУ│ъсЂЎсѓІсђѓ

СИ╗сЂфУЉЌСйюсЂФсђјсЂ▓сЂеуЏ«сЂДсѓЈсЂІсѓІIntuneсђЈ (ТЌЦухїBP)сђЂсђјсЂ▓сЂесѓіТЃЁсѓисѓ╣сЂ«сЂЪсѓЂсЂ«Windows Serverжђєт╝ЋсЂЇсЃЄсѓХсѓцсЃ│сЃЉсѓ┐сЃ╝сЃ│сђЈ (сѓесѓ»сѓ╣сЃісЃгсЃЃсѓИ) сЂфсЂЕсђѓ

сѓЙсЃ╝сЃЏсЃ╝уцЙтЊАсЂ«сЂцсЂХсѓёсЂЇ

сЂЊсѓЊсЂФсЂАсЂ»№╝ЂсѓЙсЃ╝сЃЏсЃ╝сѓИсЃБсЃЉсЃ│сЂ«У┐ЉУЌцсЂДсЂЎсђѓADсѓњуІЎсЂБсЂЪСИЇТГБсѓбсѓ»сѓ╗сѓ╣сЂесЂёсЂѕсЂ░сђЂУ┐Љт╣┤ТеЎуџётъІТћ╗ТњЃсѓётєЁжЃеСИЇТГБсЂФсѓѕсѓІУбФт«│сЂїтцџсЂЈта▒тЉісЂЋсѓїсЂдсЂёсЂЙсЂЎсђѓADсЂ«сЃЅсЃАсѓцсЃ│у«АуљєУђЁТеЕжЎљсѓњтЦфтЈќсЂЎсѓІсђЂсѓѓсЂЌсЂЈсЂ»сђЂС╗ўСИјсЂЋсѓїсЂЪсѓбсѓ»сѓ╗сѓ╣ТеЕжЎљ/сѓбсѓФсѓдсЃ│сЃѕсѓњТѓфућесЂЎсѓІсЂЊсЂесЂДсђЂADуњ░тбЃжЁЇСИІсЂ«сЂѓсѓЅсѓєсѓІсѓесЃ│сЃЅсЃЮсѓцсЃ│сЃѕСИісЂ«жЄЇУдЂТЃЁта▒сЂїуфЃтЈќтЈ»УЃйсЂесЂфсѓісЂЙсЂЎсђѓТюђУ┐ЉсЂДсЂ»сђЂсЃфсЃбсЃ╝сЃѕсЃ»сЃ╝сѓ»сЂДтѕЕућесЂїТІАтцДсЂЌсЂдсЂёсѓІVPNсѓњуІЎсЂБсЂЪТеЎуџётъІТћ╗ТњЃсЂ«ТЅІтЈБсѓѓсЂѓсѓісђЂТЌЦсђЁтиДтдЎтїќсЂЎсѓІТћ╗ТњЃсЂФтѓЎсЂѕсѓІсЂЪсѓЂсЂФсѓѓсђЂжЂЕтѕЄсЂфADу«АуљєсђЂсЂісѓѕсЂ│уЏБУдќсЂ»жЄЇУдЂсЂфСйюТЦГсЂесЂфсЂБсЂдсЂёсЂЙсЂЎсђѓADТћ╗ТњЃТцюуЪЦсЂет»ЙуГќсЂФжќбсЂЎсѓІУЕ│сЂЌсЂёТЃЁта▒сЂ»сђЂADсЂ«сѓ╗сѓГсЃЦсЃфсЃєсѓБжЂІућеТќ╣Т│ЋсѓњсЂЙсЂесѓЂсЂЪсѓйсЃфсЃЦсЃ╝сѓисЃДсЃ│сЃџсЃ╝сѓИсѓѕсѓісЂћуб║УфЇсЂёсЂЪсЂасЂЉсЂЙсЂЎсЂ«сЂДсђЂТў»жЮъсЂћСИђУфГсЂЈсЂасЂЋсЂёсђѓ

сЂЋсЂдсђЂС╗ітЏъсЂ»Т║љТ│ЅIDсѓњУ╗ИсЂесЂЎсѓІID№╝ѕсЃдсЃ╝сѓХсЃ╝№╝ЅжЂІућесѓњУАїсЂєсЂФсЂ»сђЂIDу┤љсЂЦсЂЉсЂ«жџЏсЂФуЎ║ућЪсЂЎсѓІСИЇТЋ┤тљѕсЂ«тЈ»УЃйТђДсѓѓУђЃТЁ«сЂФтЁЦсѓїсЂЪсђЂт«џТюЪуџёТБџтЇИу«АуљєсЂ«т┐ЁУдЂТђДсЂФсЂцсЂёсЂдУ┐░сЂ╣сѓЅсѓїсЂдсЂёсЂЙсЂЌсЂЪсђѓСИЇТГБсѓбсѓ»сѓ╗сѓ╣сЂ«УдЂтЏасЂесѓѓсЂфсѓітЙЌсѓІТюфСй┐ућеIDсЂ«ТћЙуй«сЂ»сђЂт«џТюЪуџёсЂфТБџтЇИСйюТЦГсЂДт»ЙтЄдсЂДсЂЇсЂЙсЂЎсЂїсђЂITу«АуљєУђЁсЂФсЂесЂБсЂдсЂ»тцџсЂЈсЂ«тиЦТЋ░сѓњУдЂсЂЎсѓІТѓЕсЂЙсЂЌсЂёСйюТЦГсЂДсЂЎсђѓ

сЂЮсЂЊсЂДсђЂActive Directoryу«Ауљєсѓњт«╣ТўЊсЂФт«ЪуЈЙсЂДсЂЇсѓІсѓйсЃЋсЃѕсђЂManageEngineсђїADManager PlusсђЇсѓњсЂћу┤╣С╗ІсЂЌсЂЙсЂЎсђѓ

ADManager PlusсЂДсЂ»сђЂWebсЃЎсЃ╝сѓ╣сЂ«сѓисЃ│сЃЌсЃФсЂфUIсЂДТЊЇСйюсЂДсЂЇсѓІсЂЪсѓЂсђЂС║║С║ІуЋ░тІЋсѓёжђђУЂисЂфсЂЕсЂДСй┐ућесЂЋсѓїсЂфсЂЈсЂфсЂБсЂЪсЃдсЃ╝сѓХсЃ╝сѓбсѓФсѓдсЃ│сЃѕсѓёPCсЂ«тЅіжЎцсѓњт«╣ТўЊсЂФт«ЪУАїсЂДсЂЇсЂЙсЂЎсђѓ

СЙІсЂѕсЂ░сђЂсЃгсЃЮсЃ╝сЃѕТЕЪУЃйсЂДсђЂActive DirectoryсЂ«СИЇСй┐ућесѓбсѓФсѓдсЃ│сЃѕ/уёАті╣тїќсЂЋсѓїсЂЪсѓбсѓФсѓдсЃ│сЃѕ/ТюЪжЎљтѕЄсѓїсЂ«сЃдсЃ╝сѓХсЃ╝сѓбсѓФсѓдсЃ│сЃѕсѓёPCсѓњтЈ»УдќтїќсЂЌсђЂсЂЮсѓїсѓЅсѓбсѓФсѓдсЃ│сЃѕсѓёPCсЂ«уёАті╣тїќ/тЅіжЎц/уД╗тІЋсЂфсЂЕсѓњУ┐ЁжђЪсЂФтЄдуљєсЂДсЂЇсЂЙсЂЎсђѓсЂЙсЂЪсђЂсЃєсЃ│сЃЌсЃгсЃ╝сЃѕсѓёсЃгсЃЮсЃ╝сЃѕсђЂCSVсЃЄсЃ╝сѓ┐сѓњтѕЕућесЂЌсЂдсЂ«СИђТІгтЄдуљєсѓѓтЈ»УЃйсЂДсЂЎсЂ«сЂДсђЂТБџтЇИу«АуљєТЦГтІЎсѓњтцДт╣ЁсЂФуЪГуИ«сЃ╗ті╣ујЄтїќсЂДсЂЇсЂЙсЂЎсђѓ

Microsoft SQLсѓёOracle DatabaseсЂ«сЃЄсЃ╝сѓ┐сЃЎсЃ╝сѓ╣сђЂWorkdayсѓёZoho PeopleсЂфсЂЕсЂ«SaaSу│╗С║║С║Ісѓисѓ╣сЃєсЃасЂесѓѓжђБТљ║сЂДсЂЇсѓІсЂ«сЂДсђЂС║║С║ІуЋ░тІЋсѓёухёу╣ћтцЅТЏ┤сЂ«жџЏсЂ«тцДжЄЈсЂ«УеГт«џтцЅТЏ┤сѓѓті╣ујЄуџёсЂФт«ЪТќйсЂДсЂЇсЂЙсЂЎсђѓ

ADManager PlusсЂ«Active Directory сЃдсЃ╝сѓХсЃ╝у«АуљєсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

ADManager PlusсЂ«сЃЄсЃ╝сѓ┐сЃЎсЃ╝сѓ╣жђБТљ║сЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

ADManager PlusсЂесЂ»№╝Ъ

WebсЃЎсЃ╝сѓ╣сЂ«GUIсЂДActive DirectoryсЂ«сЃдсЃ╝сѓХсЃ╝сђЂсѓ│сЃ│сЃћсЃЦсЃ╝сѓ┐сЃ╝сђЂсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝сѓњу«АуљєсЂЌсђЂУЄфтІЋтїќсђЂсЃ»сЃ╝сѓ»сЃЋсЃГсЃ╝сЂфсЂЕсѓњт«╣ТўЊсЂФт«ЪУАїсЂДсЂЇсѓІActive DirectoryжЂІућеу«АуљєсѓйсЃЋсЃѕсЂДсЂЎсђѓУф░сЂФсЂДсѓѓТЊЇСйюсЂЌсѓёсЂЎсЂёућ╗жЮбсЂДсђЂжЂЕтѕЄсЂфТеЕжЎљтЅ▓сѓітйЊсЂдсђЂТЏ┤Тќ░СйюТЦГсЂїсЂДсЂЇсЂЙсЂЎсђѓActive DirectoryсЂФсЂЙсЂцсѓЈсѓІт«џтъІТЦГтІЎсѓњті╣ујЄтїќсЂЎсѓІУ▒іт»їсЂфТЕЪУЃйсЂДсђЂу«АуљєУђЁсЂ«жЂІућеУ▓аУЇисѓњУ╗йТИЏсЂЌсЂЙсЂЎсђѓ

AD360сѓѓсЂісѓ╣сѓ╣сЃА№╝Ђ

Active DirectoryсЂ«сѓбсѓФсѓдсЃ│сЃѕу«АуљєсЃ╗уЏБТЪ╗№╝ЈсЃЉсѓ╣сЃ»сЃ╝сЃЅсѓ╗сЃФсЃЋу«АуљєсѓњСИђтЁЃтїќсђЂAzure ADсЂФсѓѓт»Йт┐юсђѓActive DirectoryсЂ«сѓбсѓФсѓдсЃ│сЃѕТЃЁта▒сЂ«СИђТІгТЏ┤Тќ░сђЂсѓ╗сѓГсЃЦсЃфсЃєсѓБсЃГсѓ░сЂ«тЈјжЏєсЃ╗тЈ»УдќтїќсђЂсЃЉсѓ╣сЃ»сЃ╝сЃЅтцЅТЏ┤сЂесѓбсѓФсѓдсЃ│сЃѕсЃГсЃЃсѓ»УДБжЎцсЂ«сѓ╗сЃФсЃЋсѓхсЃ╝сЃЊсѓ╣тїќсЂфсЂЕсђЂтцџтйЕсЂфТЕЪУЃйсѓњ1сЂцсЂ«сѓ│сЃ│сѓйсЃ╝сЃФућ╗жЮбсЂДтѕЕућесЂДсЂЇсѓІсѓйсЃЋсЃѕсѓдсѓДсѓбсЂДсЂЎсђѓсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝сѓбсѓ»сѓ╗сѓ╣ТеЕу«АуљєсЂ«ТЕЪУЃйсѓѓтѓЎсЂѕсЂдсЂёсЂЙсЂЎсђѓ

СИіУеў2сЂцсЂ«УБйтЊЂсЂФсЂцсЂёсЂдУЕ│сЂЌсЂЈуЪЦсѓісЂЪсЂёсђЂСИђт║дСй┐сЂБсЂдсЂ┐сЂЪсЂёсЂесЂёсЂєТќ╣сЂ»сђЂсЂюсЂ▓С╗ЦСИІсЂ«URLсЂФсѓбсѓ»сѓ╗сѓ╣сЂЌсЂдсЂЈсЂасЂЋсЂёсЂГсђѓ

ADManager PlusсЂ«УБйтЊЂсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

ADManager PlusсЂ«ТдѓУдЂУ│ЄТќЎсЃђсѓдсЃ│сЃГсЃ╝сЃЅсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

ADManager PlusсЂ«уёАТќЎуЅѕсЃђсѓдсЃ│сЃГсЃ╝сЃЅсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

AD360сЂ«УБйтЊЂсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

AD360сЂ«ТдѓУдЂУ│ЄТќЎсЃђсѓдсЃ│сЃГсЃ╝сЃЅсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

AD360сЂ«уёАТќЎуЅѕсЃђсѓдсЃ│сЃГсЃ╝сЃЅсЃџсЃ╝сѓИсЂ»сЂЊсЂАсѓЅ

Рќ╝Рќ╝ тѕЦсѓисЃфсЃ╝сѓ║сЂ«сЃќсЃГсѓ░УеўС║ІсѓѓсЃЂсѓДсЃЃсѓ»№╝Ђ Рќ╝Рќ╝

Microsoft MVPсѓисЃфсЃ╝сѓ║уггСИђт╝Й№╝џAzureADсѓњтѕЕућесЂЎсѓІТёЈтЉ│сђљAzureADсЂ«УЎјсЂ«ти╗сђЉ

Microsoft MVPсѓисЃфсЃ╝сѓ║уггС║їт╝Й№╝џActive DirectoryсЂ«т┐ЁУдЂТђДсђљActive DirectoryсЂ«сЃЈсѓдсЃёсЃ╝УфГТюгсђЉ

Microsoft MVPсѓисЃфсЃ╝сѓ║уггСИЅт╝Й№╝џMicrosoft 365№╝ѕТЌДуД░№╝џOffice365№╝ЅсЂесЂ»сђљMicrosoft 365сЂ«Т┤╗ућеУАЊсђЉ

Microsoft MVPсѓисЃфсЃ╝сѓ║уггтЏЏт╝Й№╝џсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝сЂ«сѓбсѓ»сѓ╗сѓ╣Уе▒тЈ»сђљсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝у«АуљєсЂ«сЂёсѓЇсЂ»сѓњтГдсЂХсђЉ

>> угг4тЏъ С║║С║Ісѓисѓ╣сЃєсЃасЂесѓ»сЃЕсѓдсЃЅсѓхсЃ╝сЃЊсѓ╣сЂесЂ«жђБТљ║

<< угг6тЏъ С║║С║Ісѓисѓ╣сЃєсЃасЂ«уЏ┤ТјЦжђБТљ║сЂФтљЉсЂЉсЂд№╝ѕТюђухѓтЏъ№╝Ѕ

сЃЋсѓБсЃ╝сЃЅсЃљсЃЃсѓ»сЃЋсѓЕсЃ╝сЃа

тйЊсѓхсѓцсЃѕсЂДТцюУе╝сЂЌсЂдсЂ╗сЂЌсЂёсЂЊсЂесђЂУеўС║ІсЂФсЂЌсЂдсЂ╗сЂЌсЂёжАїТЮљсЂфсЂЕсЂѓсѓісЂЙсЂЌсЂЪсѓЅсђЂС╗ЦСИІсЂ«сЃЋсѓБсЃ╝сЃЅсЃљсЃЃсѓ»сЃЋсѓЕсЃ╝сЃасѓѕсѓісЂіТ░ЌУ╗йсЂФсЂіуЪЦсѓЅсЂЏсЂЈсЂасЂЋсЂёсђѓ